ΗΛΕΚΤΡΟΝΙΚΗ ΔΙΑΚΥΒΕΡΝΗΣΗ: Η ΗΛΕΚΤΡΟΝΙΚΗ ΔΙΚΤΑΤΟΡΙΑ ΤΗΣ ΚΥΒΕΡΝΗΤΙΚΗΣ, (Φώτη Φωτεινάκη)

[ΗΜΕΡΙΔΑ: «ΗΛΕΚΤΡΟΝΙΚΗ ΔΙΑΚΥΒΕΡΝΗΣΗ ΚΑΙ ΑΝΘΡΩΠΙΝΑ ΔΙΚΑΙΩΜΑΤΑ» 31 Μαρτίου 2011, AULA ΦΙΛΟΣΟΦΙΚΗΣ]

Σεβαστοί πατέρες, αγαπητοί φίλοι και φίλες, αγαπητοί φοιτητές και φοιτήτριες:

Η δική μου ομιλία θα έχει καθαρά τεχνολογικό χαρακτήρα μιας και αυτό έχω σπουδάσει και με αυτό ασχολούμαι. Θα αναφερθώ στις επιστήμες και τις τεχνολογίες που εμπλέκονται στις διαδικασίες της μέλλουσας ηλεκτρονικής διακυβέρνησης που οι κυβερνώντες θέλουν στανικά να μας επιβάλλουν.

Όπως θα παρατηρήσατε και από τον τίτλο της ομιλίας μου, φαίνεται να παίζω με τις λέξεις και για να μην παρεξηγηθώ, οφείλω να αποσαφηνίσω τις έννοιες, δίνοντας τους απαραίτητους ορισμούς. Παρακαλώ δώστε την απαραίτητη προσοχή και ελπίζω το διάλειμμα που μεσολάβησε να σας έχει ξεκουράσει αρκετά ώστε να μην επιτρέψετε στην διατύπωση της ορολογίας να σας καταβάλλει!

— Η Κυβερνητική (Cybernetics) σήμερα, είναι το επιστημονικό πεδίο που μελετά την επικοινωνία και τον έλεγχο στους ζωντανούς οργανισμούς και στις μηχανές που ο άνθρωπος έχει εφεύρει και κατασκευάσει. Η λέξη προέρχεται από την λέξη «κυβερνήτης», που είναι το πηδάλιο της βάρκας. Ο Πλάτωνας πρώτος χρησιμοποίησε τον όρο «Κυβερνητική» πριν δυόμιση χιλιετίες, εννοώντας με τον όρο «την τέχνη της διακυβέρνησης». Βλέπουμε ότι η Διακυβέρνηση και η Κυβερνητική έχουν τελικά κάτι κοινό που δεν είναι άλλο από: την τέχνη του να διαχειρίζεται κανείς με τον καλύτερο τρόπο συστήματα υψηλής πολυπλοκότητας.

— Η επιστήμη της Πληροφορικής (Informatics)μελετά τη δομή, την αλγοριθμική συμπεριφορά και τις αλληλεπιδράσεις φυσικών και τεχνητών συστημάτων τα οποία αποθηκεύουν, έχουν πρόσβαση, επεξεργάζονται δεδομένα, υπολογίζουν και επικοινωνούν την εξαγόμενη πληροφορία. Η Πληροφορική μελετά επίσης τις υπολογιστικές, γνωστικές και κοινωνικές επιπτώσεις της στον άνθρωπο.

Από τους παραπάνω δύο ορισμούς βλέπουμε την εγγύτητα και συγγένεια που έχουν οι δύο έννοιες και πώς η Κυβερνητική χρησιμοποιεί άμεσα την Πληροφορική για τους σκοπούς της. Η στενή αυτή σχέση μεταξύ των δύο εννοιών, μας διευκολύνει να αναφερθούμε στην επόμενη έννοια που περιέχεται και στον τίτλο της σημερινής ημερίδας: «Ηλεκτρονική Διακυβέρνηση».

Λόγω της όλο και μεγαλύτερης εμπλοκής των Τεχνολογιών Πληροφορικής και Επικοινωνιών (Τ.Π.Ε.) στην καθημερινή μας ζωή, οι υπηρεσίες της δημόσιας διοίκησης ενός κράτους έχουν υιοθετήσει κι αυτές με τη σειρά τους τον ηλεκτρονικό ή ψηφιακό τρόπο διεκπεραίωσης πάσης φύσεως υπηρεσιών προς τους πολίτες τους.

Την ενοποίηση όλων αυτών των ηλεκτρονικών λειτουργιών και υπηρεσιών της δημόσιας διοίκησης, οι ίδιοι οι κυβερνώντες αποκαλούν Ηλεκτρονική Διακυβέρνηση και την παρουσιάζουν, ως την καλύτερη λύση για την ελαχιστοποίηση της γραφειοκρατείας μέσω της «απλούστευσης των διοικητικών διαδικασιών, της αποτελεσματικότητας και της διαφάνειας».

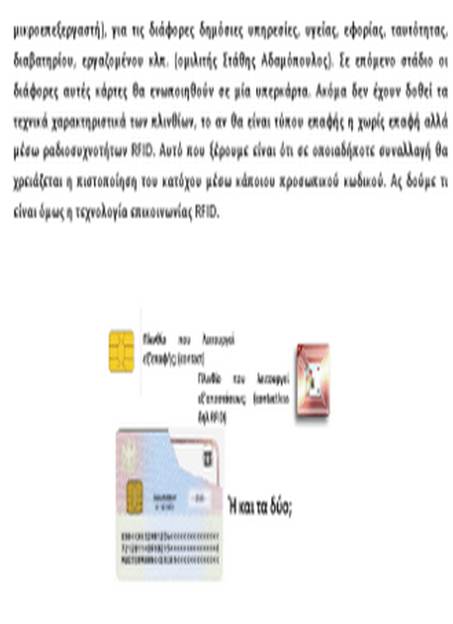

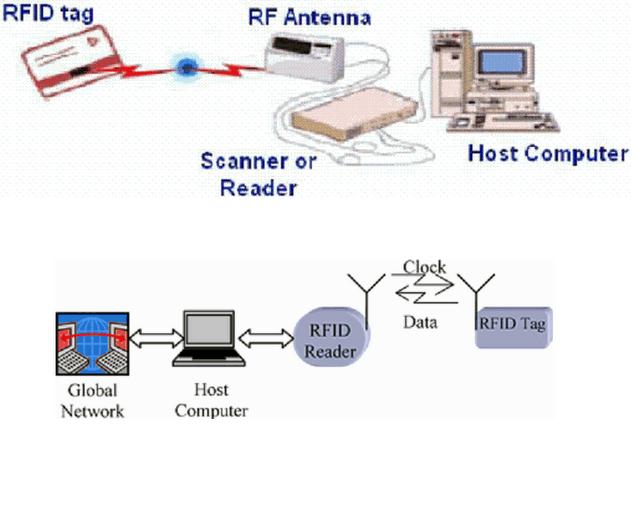

Από τις δύο διαβουλεύσεις που έχουν προηγηθεί μάθαμε ότι σε πρώτη φάση θα χρησιμοποιηθούν έξυπνες κάρτες, δηλαδή κάρτες που θα εμπεριέχουν πλινθίο (δηλ. μικροεπεξεργαστή), για τις διάφορες δημόσιες υπηρεσίες, υγείας, εφορίας, ταυτότητας, διαβατηρίου, εργαζομένου κλπ. (ομιλητής Στάθης Αδαμόπουλος). Σε επόμενο στάδιο οι διάφορες αυτές κάρτες θα ενοποιηθούν σε μία υπερκάρτα. Ακόμα δεν έχουν δοθεί τα τεχνικά χαρακτηριστικά των πλινθίων, το αν θα είναι τύπου επαφής η χωρίς επαφή αλλά μέσω ραδιοσυχνοτήτων RFID. Αυτό που ξέρουμε είναι ότι σε οποιαδήποτε συναλλαγή θα χρειάζεται η πιστοποίηση του κατόχου μέσω κάποιου προσωπικού κωδικού. Ας δούμε τι είναι όμως η τεχνολογία επικοινωνίας RFID.

RFID & έξυπνες κάρτες

[με κύριες πηγές ένα άρθρο του Νικολάου Κασσίμη στο περιοδικό ΤΗΛΕΠΙΚΟΙΝΩΝΙΕΣ, τ.64, Μάρ.-Απρ.2011 και ενός ακόμη άρθρου του Γιάννη Ανδρουλάκη στο περιοδικό COMPUTER ΓΙΑ ΟΛΟΥΣ, τ.236, Απρ.2004]

Μιας και θα μιλήσουμε για την τεχνολογία επικοινωνιών RFID, θα εξηγήσω μερικές ακόμη βασικές έννοιες που θα χρειαστούμε για τη συνέχεια:

• Για να υπάρξει επικοινωνία χρειάζεται κάποιος να εκπέμψει ένα μήνυμα (ο πομπός) και κάποιος άλλος να το λάβει (ο δέκτης). Όταν το μήνυμα ληφθεί, αντιστρέφεται η διαδικασία και ο πρώην δέκτης γίνεται τώρα πομπός και στέλνει την απάντηση στον πρώην πομπό που τώρα γίνεται δέκτης της απάντησης.

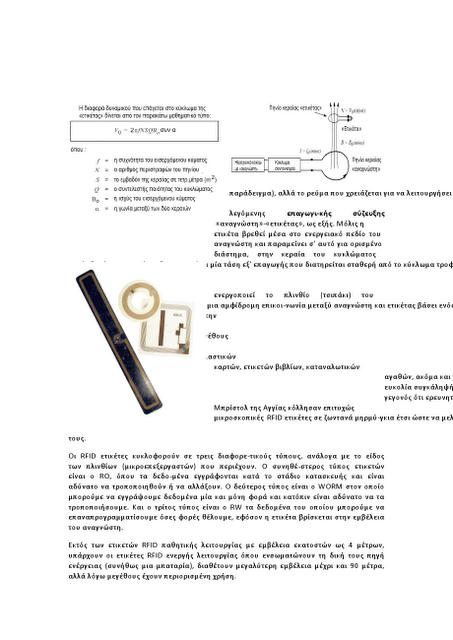

• Η τηλεπικοινωνία μέσω ραδιοσυχνοτήτων επιτυγχάνεται χάρις σε δύο βασικά και αλληλοσυμπληρούμενα φυσικά φαινόμενα, του ηλεκτρομαγνητισμού και της επαγωγής. Το κύκλωμα του πομπού τροφοδοτείται με εναλλασσόμενο ρεύμα και μέσω της κεραίας του, παράγει και εκπέμπει κατάλληλα διαμορφωμένα ηλεκτρομαγνητικά κύματα ορισμένης συχνότητας που μεταφέρουν ένα μήνυμα. Τα κύματα αυτά ταξιδεύουν σε μικρή ή μεγάλη απόσταση μέχρι να τα συλλάβει η αντίστοιχη κεραία στο κύκλωμα του δέκτη. Εκεί, μέσω του φαινομένου της επαγωγής παράγεται (επάγεται για την ακρίβεια) ηλεκτρικό ρεύμα που αποδιαμορφώνεται στο αρχικό μήνυμα. Αμέσως μετά η διαδικασία αντιστρέφεται, όπως περιέγραψα προηγουμένως, για να σταλλεί η απάντηση.

Το RFID είναι ακρωνύμιο του αγγλικού όρου Radio Frequency IDentification (στα ελληνικά ο όρος αποδόθηκε ως Ραδιοσυχνική Αναγνώριση) και αποτελεί ένα ευφυές αμάλγαμα της σύγχρονης μικροηλεκτρονικής νανοτεχνολογίας στην κατασκευή πλινθίων μικροεπεξεργαστών (τα γνωστά τσιπάκια) και της αντίστοιχης ηλεκτρονικής τεχνολογίας ραδιοσυχνοτήτων & τηλεπικοινωνίας.

Ένα οποιοδήποτε σύστημα RFID αποτελείται από δύο ξεχωριστές και σε απόσταση μεταξύ τους ηλεκτρονικές μονάδες: η μία εκτελεί χρέη «ανα-γνώστη» (interrogator base station) και η άλλη χρέη «ετικέτας» (transponder tag).

Η μονάδα του «αναγνώστη» μπορεί να κατασκευαστεί ως μια φορητή συσκευή χειρός ασυνεχούς λειτουργίας (μέσω σκανδάλης) ή ως μια σταθερή κατασκευή συνεχούς λειτουργίας. Αποτελείται από δύο ενεργά ραδιοσυχνικά κυκλώματα, ενός πομπού και ενός δέκτη που λειτουργούν σε καθορισμένη συχνότητα και έχουν ορισμένη ισχύ και εμβέλεια.

Η μονάδα της «ετικέτας» περιλαμβάνει ένα κύκλωμα πομπού και ένα κύκλωμα τροφοδοσίας. Εάν είναι παθητικής λειτουργίας αυτό σημαίνει ότι δεν διαθέτει αυτόνομη παροχή ενέργειας (μέσω μιας μπαταρίας για παράδειγμα), αλλά το ρεύμα που χρειάζεται για να λειτουργήσει παράγεται μέσω της λεγόμενης επαγωγικής σύζευξης «αναγνώστη»-«ετικέτας», ως εξής. Μόλις η ετικέτα βρεθεί μέσα στο ενεργειακό πεδίο του αναγνώστη και παραμείνει σ’ αυτό για ορισμένο διάστημα, στην κεραία του κυκλώματος τροφοδοσίας της ετικέτας δημιουργείται μία τάση εξ επαγωγής που διατηρείται σταθερή από το κύκλωμα τροφοδοσίας. Η σταθερή αυτή τάση ενεργοποιεί το πλινθίο (τσιπάκι) του μικροεπεξεργαστή δημιουργώντας έτσι μια αμφίδρομη επικοινωνία μεταξύ αναγνώστη και ετικέτας βάσει ενός καθορισμένου πρωτοκόλλου επικοινωνίας. Η πρώτη πληροφορία που επιστρέφει η ετικέτα είναι ο μοναδικός αριθμός αναγνώρισης που διαθέτει καθώς και άλλα δεδομένα που τυχόν της ζητηθούν από τον αναγνώστη και τα έχει αποθηκευμένα στην εσωτερική μνήμη της.

Οι RFID ετικέτες παθητικής λειτουργίας είναι μικρού μεγέθους και πάχους και έτσι είναι εύκολο να τις κρύψουμε στην εσωτερική επιφάνεια πλαστικών καρτών, ετικετών βιβλίων, καταναλωτικών αγαθών, ακόμα και χαρτονομι-σμάτων. Η ευκολία συγκάλυψής τους φαίνεται από το γεγονός ότι ερευνητές στο Πανεπιστήμιο του Μπρίστολ της Αγγίας κόλλησαν επιτυχώς μικροσκοπικές RFID ετικέτες σε ζωντανά μυρμήγκια έτσι ώστε να μελετήσουν τις συμπεριφορές τους.

Οι RFID ετικέτες κυκλοφορούν σε τρεις διαφορετικούς τύπους, ανάλογα με το είδος των πλινθίων (μικροεπεξεργαστών) που περιέχουν. Ο συνηθέ-στερος τύπος ετικετών είναι ο RO, όπου τα δεδομένα εγγράφονται κατά το στάδιο κατασκευής και είναι αδύνατο να τροποποιηθούν ή να αλλάξουν. Ο δεύτερος τύπος είναι ο WORM στον οποίο μπορούμε να εγγράψουμε δεδομένα μία και μόνη φορά και κατόπιν είναι αδύνατο να τα τροποποιήσουμε. Και ο τρίτος τύπος είναι ο RW τα δεδομένα του οποίου μπορούμε να επαναπρογραμματίσουμε όσες φορές θέλουμε, εφόσον η ετικέτα βρίσκεται στην εμβέλεια του αναγνώστη.

Εκτός των ετικετών RFID παθητικής λειτουργίας με εμβέλεια εκατοστών ως 4 μέτρων, υπάρχουν οι ετικέτες RFID ενεργής λειτουργίας όπου ενσωματώνουν τη δική τους πηγή ενέργειας (συνήθως μια μπαταρία), διαθέτουν μεγαλύτερη εμβέλεια μέχρι και 90 μέτρα, αλλά λόγω μεγέθους έχουν περιορισμένη χρήση.

Το μεγαλύτερο πρόβλημα με τις ετικέτες RFID είναι τα κενά ασφάλειας που έχουν, με το πιο συνηθισμένο αυτό της μη εξουσιοδοτημένης ανάγνωσης των αποθηκευμένων στοιχείων του κατόχου ή και της υποκλοπής ταυτότητας, με εξοπλισμό κόστους μόλις 200€. Χαρακτηριστικό παράδειγμα είναι ότι υπάρχουν αναγνώστες RFID που προσαρμόζονται σε συσκευές iPhone ή iPad. Εδώ οφείλω να τονίσω ότι οι ετικέτες RFID έχουν χωρητικότητα μέχρι και 8 Kbytes, αρκετό χώρο δηλαδή για όλες τις προσωπικές λεπτομέρειες του κατόχου, μιας ψηφιακής φωτογραφίας προσώπου και άλλων βιομετρικών στοιχείων.

Τα θέματα ασφάλειας των ετικετών RFID αντιμετωπίζονται σε μεγάλο βαθμό χρησιμοποιώντας τεχνικές μερικής συγκάλυψης του αριθμού αναγνώρισης καθώς και με τεχνικές ενισχυμένης κρυπτογράφησης. Το πρόβλημα όμως με αυτές τις μεθόδους είναι ότι κοστίζουν πολύ περισσότερο και χρειάζονται μεγαλύτερη ισχύ λειτουργίας του πλινθίου RFID και αναγνώστες μεγαλύτερης ισχύος, πράγμα που τις καθιστά ασύμφορες για μαζική παραγωγή.

Γνωρίσαμε λοιπόν επί τροχάδην και την τεχνολογία RFID, ας δούμε τώρα τι προβλέπεται για τη συνέχεια.

Ως πολίτες λοιπόν θα κάνουμε εκτεταμένη χρήση των καρτών ή της υπερκάρτας του Πολίτη, όπως την λέμε μέχρι τώρα, επομένως οι συναλλαγές αυτές θα πρέπει κάπου να αποθηκεύονται για να μπορούν να ὑποστοῦν επεξεργασία. Μέχρι σήμερα που δεν υπάρχει ενιαία κάρτα συναλλαγών αλλά πολλές και διαφορετικές, κάθε οργανισμός δημόσιος (εφορία) ή ιδιωτικός (τράπεζες) αποθηκεύει τις συναλλαγές μας στις δικές του βάσεις δεδομένων. Και προφυλάσσει αυτές τις βάσεις κάνοντας χρήση διαδικασιών ασφάλειας πρόσβασης, ασφάλειας αποθήκευσης κλπ. Ο καλύτερος τρόπος διασφάλισης των βάσεων δεδομένων σήμερα, είναι με τη μέθοδο της κρυπτογραφίας.

Θα τελειώσω λοιπόν την ομιλία μου αφού πρώτα θα αναφερθώ αναλυτικότερα την αντίστοιχη τεχνολογία της κρυπτογραφίας αλλά και της δίδυμης αδερφής της, της κρυπτ-ανάλυσης.

Η χρήση της ΚΡΥΠΤΟΓΡΑΦΙΑΣ στις βάσεις δεδομένων

Α. Τί είναι η κρυπτογραφία;

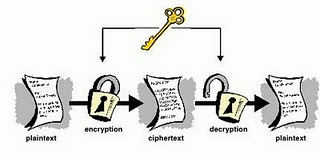

Την ονομάζουμε ως την τέχνη της «απόλυτης ασφάλειας της πληροφορίας» κι αυτό γιατί, κάποια πληροφορία που είναι κρυπτογραφημένη, ακόμα κι αν ο εισβολέας έχει αποκτήσει φυσική πρόσβαση και βλέπει τη βάση δεδομένων, η πληροφορία παραμένει ασφαλής εφόσον η τεχνική κρυπτογραφίας είναι άψογη. Η ερώτηση ομως είναι: υπάρχει τεχνική κρυπτογραφίας τόσο υψίστης ασφαλείας που δεν παραβιάζεται; Ας δούμε τις δύο κυριότερες τεχνικές και τους αλγορίθμους που αυτές χρησιμοποιούν.

Ι. Συμμετρική κρυπτογραφία

Χρησιμοποιεί το ίδιο μυστικό κλειδί για την κρυπτογράφηση και αποκρυπτογράφηση της πληροφορίας και γι’ αυτό είναι πολύ γρήγορη στις διαδικασίες μετατροπής.

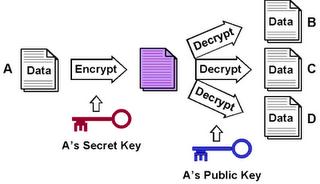

ΙΙ. Ασύμμετρη Κρυπτογραφία ή Κρυπτογραφία δημόσιου κλειδιού

Χρησιμοποιεί δύο κλειδιά, ένα μυστικό και ένα δημόσιο. Είναι σχετικά πρόσφατη τεχνική, όπου το δημόσιο κλειδί χρησιμεύει για την κρυπτογράφηση της πληροφορίας , αλλά η αποκρυπτογράφηση γίνεται μόνο μέσω του μυστικού κλειδιού που γνωρίζει ο κάτοχος. Η τεχνική αυτή χρησιμοποιεί αλγόριθμους αρκετά μικρότερης ταχύτητας διαδικασίες μετατροπής.

Λοιπόν, υπάρχει ασφάλεια ή όχι; Πριν απαντήσουμε ας αναφερθώ και σε κάτι ακόμα, την κρυπτανάλυση.

Β. Τι είναι η Κρυπτανάλυση;

Ο τελικός σκοπός της κρυπτανάλυσης είναι να βρεί τις αδυναμίες της χρησιμοποιηθήσας κρυπτογραφικής τεχνικής και να μπορέσει να ξεκλειδώσει τα κρυπτογραφημένα δεδομένα και άρα να έχει πλήρη πρόσβαση στη βάση. Ο Claude Shannon απέδειξε ότι υπάρχει κρυ-πτογραφική τεχνική που είναι απαραβίαστη, φτάνει να τηρηθούν οι εξής προϋποθέσεις όσον αφορά το κείμενο-κλειδί που θα χρησιμοποιήσουμε:

- Πρέπει να είναι μεγάλου μεγέθους, τουλάχιστον ίσου ή μεγαλύτερου με το κείμενο που θέλουμε να κρυπτογραφήσουμε.

- Πραγματικά τυχαίο ως προς το περιεχόμενο του.

- Πρέπει να χρησιμοποιηθεί μία και μόνη φορά.

- Οπωσδήποτε να μείνει κρυφό από τον επίδοξο επιτιθέμενο.

Ειδικά οι δύο τελευταίες προϋποθέσεις είναι πολύ δύσκολο έως αδύνατο να τηρηθούν, μιας και οι κυβερνώντες (εθνικοί και παγκόσμιοι), από ότι φαίνεται μέχρι τώρα, θα θελήσουν να διατηρήσουν τα κρυπτογραφημένα προσωπικά στοιχεία μας, τις συναλλαγές μας κλπ. για όσο το δυνατόν περισσότερο χρόνο επεξεργασίας γίνεται.

ΠΡΟΣΟΧΗ τώρα!:

Οποιαδήποτε τεχνική κρυπτογραφική μέθοδος και αν χρησιμοποιηθεί, χωρίς να τηρηθεί έστω και μία από τις παραπάνω τέσσερις προϋποθέσεις, το μυστικό κλειδί κάποια στιγμή θα σπάσει δοθέντος: (α) ικανού χρόνου και (β) ικανής υπολογιστικής ισχύος και χρησιμοποιήσης της μεθόδου της «κατά μέτωπον επίθεσης» (brute force method). Μέχρι σήμερα δεν υπάρχει τρόπος υπολογισμού και μέτρησης της ασφάλειας μιας βάσης δεδομένων και αυτό πρόσφατα επιβεβαιώθηκε και από μια διευθύντρια της NSA, την υπηρεσία ασφάλειας των ΗΠΑ, σύμφωνα με δηλώσεις που ο επόμενος ομιλητής θα αναφέρει.

ΕΥΧΑΡΙΣΤΩ!!